Ruta de aprendizaje Seguridad de la información

Sigue este paso a paso y lograrás auto implementar y administrar tu sistema de seguridad de la información en kawak®.

| Te sugerimos ingresar a la configuración |

|

- 1:25 Introducción

- 2:52 Requisitos previos

- 4:09 Funcionalidades requeridas, seleccionar los controles existentes en la declaración de aplicabilidad

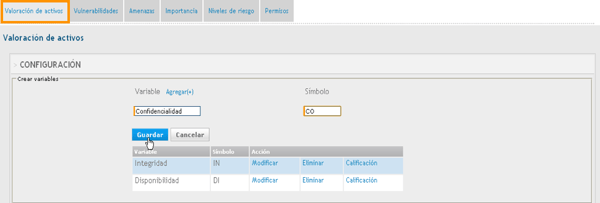

- 8:06 Configura la valoración de activos de seguridad de la información

- 9:24 Valoración de activos

- 12:25 Vulnerabilidades

- 13:15 Amenazas

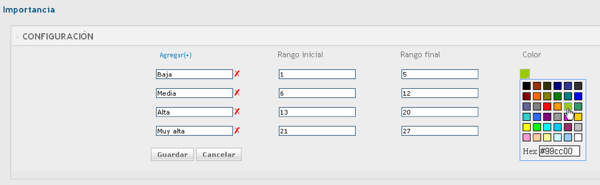

- 14:12 Importancia

- 16:00 Niveles de riesgo

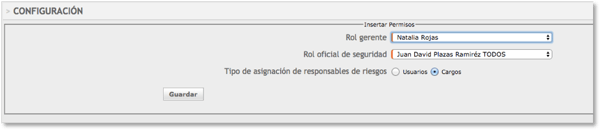

- 17:58 Permisos

- 18:50 Resumen de lo que ya se hizo teniendo cuenta la ruta de aprendizaje

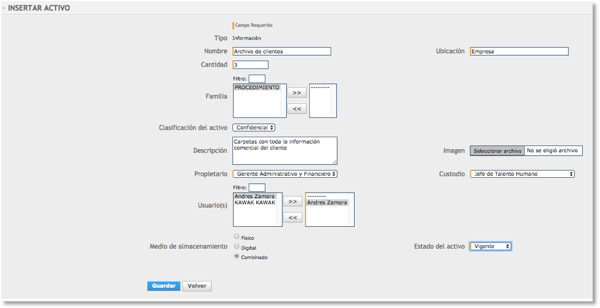

- 19:25 Crea los activos de seguridad de la información

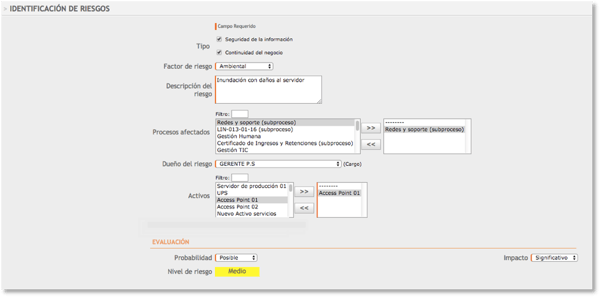

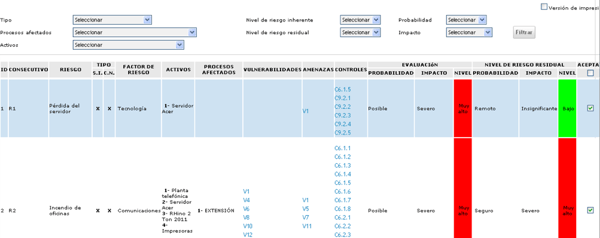

- 30:45 Identifica los riesgos y planes de tratamiento de los activos de la información

- 37:58 Definir un plan de tratamiento para un riesgo de seguridad de la información

- 41:20 Ver matriz de riesgos

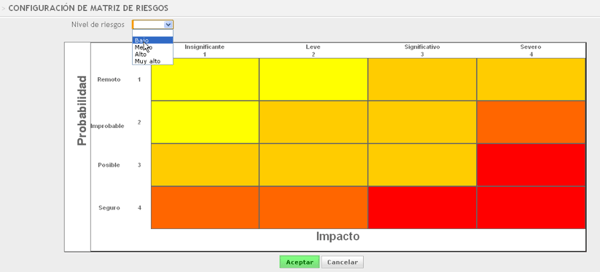

- 43:29 Configura la matriz de riesgos de seguridad de la información

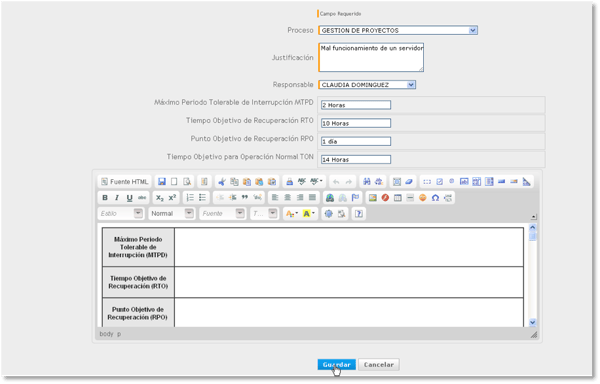

- 44:35 Funcionalidades de optimización, identifica los procesos críticos para la continuidad del negocio

- 50:00 Crea e investiga los incidentes de seguridad de la información y asocia acciones de mejora

- 55:40 Que hacer si el plan de tratamiento no es suficiente, uso de la herramienta “Levantar no conformidad”

![]() Al hacer clic en el vínculo de cada numeral abres el artículo que explica el ítem.

Al hacer clic en el vínculo de cada numeral abres el artículo que explica el ítem.

A. Requisitos previos

Antes de iniciar a parametrizar las opciones de Seguridad de la información configura las siguientes opciones: Usuarios, Cargos, Permisos, Procesos, Normatividad, Centros de trabajo, listas desplegables, Notificaciones automáticas, Listado maestro de documentos y registros, Gestión de indicadores, Hojas de vida equipos

👨🏽💻👩🏽💻 Recuerda consultar siempre las Buenas prácticas de Seguridad de la información

B. Funcionalidades requeridas

Estas son las opciones mínimas que necesitas parametrizar para que puedas iniciar a usar Seguridad de la información:

- Determina los controles existentes en la declaración de aplicabilidad

%202.36.08%20p.%20m..png?width=600&height=324&name=Captura%20de%20pantalla%202019-09-10%20a%20la(s)%202.36.08%20p.%20m..png)

-

Configura la valoración de activos de seguridad de la información

- Crea las vulnerabilidades de seguridad de la información

%201.15.45%20p.%20m..png?width=600&height=110&name=Captura%20de%20pantalla%202019-09-10%20a%20la(s)%201.15.45%20p.%20m..png)

- Crea las amenazas de seguridad de la información

%201.29.16%20p.%20m..png?width=600&height=104&name=Captura%20de%20pantalla%202019-09-10%20a%20la(s)%201.29.16%20p.%20m..png)

- Crea los niveles de importancia de seguridad de la información

-

Asigna los permisos al sistema de seguridad de la información

-

Crea los activos de seguridad de la información

-

Identifica los riesgos y planes de tratamiento de los activos de información

-

Configura la matriz de riesgos de seguridad de la información

- Visualiza la matriz de riesgos de seguridad de la información

C. Funcionalidades de optimización

La parametrización de estas opciones no son de carácter obligatorio. Si las realizas te permitan aprovechar aún más esta solución.

- Identifica los procesos críticos para la continuidad del negocio

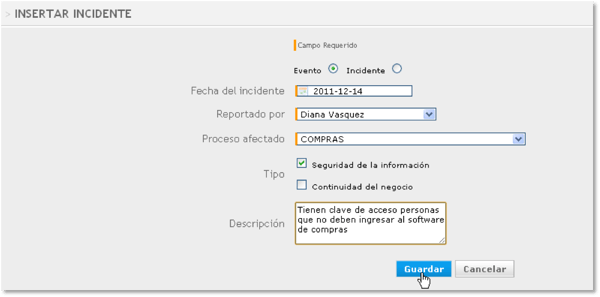

-

Crea e investiga los incidentes de seguridad de la información y asocia acciones de mejora

D. Funcionalidades opcionales

Tú decides si requieres parametrizar estas opciones, según las necesidades y alcance que le quieran dar en tu empresa.

- ¿Cómo crear una vista personalizada de Seguridad de la Información para usuarios finales?

- Agrega campos adicionales al formulario de inserción de activos e identificación de riesgos

- Configura un dashboard con la información más importante de Seguridad de la información

- Genera un informe de gestión con la información de declaración de aplicabilidad, activos, incidentes o riesgos

❗Solo si cuentas con la solución de actas e informes*

E. Soluciones con los que conecta Seguridad de la información

Se conecta con las siguientes opciones:

¿Tienes alguna duda para implementar las opciones descritas en esta ruta de aprendizaje? Programa una sesión virtual de gestión de dudas 📆 Nuestro equipo está listo y dispuesto para ayudarte a despejarlas. ¡Te esperamos!